【警惕!NAS遭遇xmrig挖矿病毒入侵记】

一开场就给个警告:使用手机BT下载管理软件时要谨慎!</

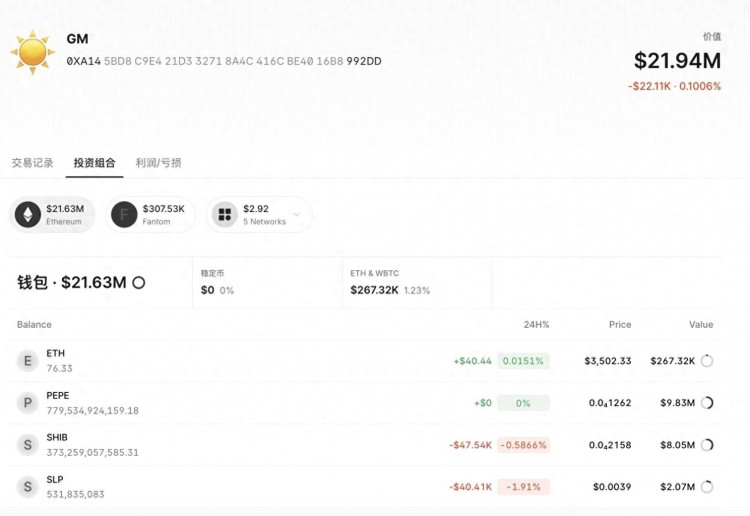

背景:一台全功能主机N5105配8GB内存,运行在PVE虚拟机上,作为NAS,OpenWRT负责路由,OMV承载着NAS的工作。下载工具选用了qbittorrent,它隐藏在OMV的庇护下。

事情的突变:CPU占用爆表,疑云浮现</

6月7日,我例行检查PVE后台,OMV的CPU使用率竟然满载,还以为是PT任务所致。然而,打开qbittorrent后台,却不见任何活跃任务,只是零星的上传占用些许带宽。那一刻,我察觉到了不寻常。

深入探究:病毒的伪装与发现</

登录OMV后台,发现名为xmrig的进程独占CPU。经过百度搜索,我意识到这可能是病毒,迅速执行了kill命令,可惜太匆忙,忘记截图作为证据。(kill虽快,但要防患于未然</)

接着,我展开了深度“消毒”行动:追踪病毒足迹</

首先,通过top -c找到了病毒文件的藏身之处,果断删除。然后,仔细搜索可能的后门,发现陌生公钥潜入了~/.ssh/authorized_keys,~/.profile文件也遭受了篡改,意味着每次登录都可能成为病毒的帮凶。日志里没有外网登录的踪迹,定时任务也无异样,问题来了,病毒是如何悄无声息地启动的呢?

寻找病毒真凶的线索</

系统日志成了我追踪的线索宝库,一条关键记录揭示了真相:qbittorrent从一个地址下载并执行了一个脚本,这个脚本下载了挖矿软件并启动了进程。这让我怀疑是qbittorrent的漏洞,但开源软件的可信度让我质疑另有蹊跷。

深入挖掘,我在qb的后台找到了答案:种子下载背后的秘密</

原来,每次种子下载完成时,qbittorrent会自动执行一段代码,下载并运行挖矿脚本。这就意味着,每一场下载都可能触发一场无意识的挖掘活动!

最后的疑问:病毒如何潜入的</

我回想起来,6月3日我曾尝试使用手机管理qb,那两天我试用了两款远程管理工具,它们可能是病毒的通道。但现在,我不愿再追查具体是哪款应用,毕竟,白嫖电影后,让我付费购买软件可不是我的风格。

总结:信任与警惕的平衡</

折腾归折腾,选择开源不代表可以完全信任。在搭建家庭影音中心时,我们需要更加谨慎,避免让来历不明的软件管理核心设备。权限控制和使用root用户谨慎行事是必须的。

期待更多安全可靠的开源项目,让我们能更安心地享受科技带来的便利。至于那段sh文件的详情,惊心动魄,详情请自行查看附图,链接就免了。(点击图片,揭露隐藏的恐怖</)

```